Vision OneのAWS CloudTrailのクラウド検出を使ってみた

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、シマです。

皆さんはTrend Vision Oneを使っていますか?現在Vision OneではAWS CloudTrailのクラウド検出がリリースされています。これを有効にすることで、Vision Oneで利用できる機能のデータソースとしてCloudTrailが利用できるようになるため、IAMの権限昇格、パスワードの変更等の情報をVisionOneで検知することができるようになります。

今回は、機能の有効化とSearch機能からCloudTrailのイベントを検索してみようと思います。

AWS CloudTrailの設定

本機能を有効化するためにはCloudTrail側でも設定が必要です。今回は既にある証跡の設定を変更していきます。AWS管理コンソールのCloudTrailの画面から、変更対象の証跡名をクリックします。

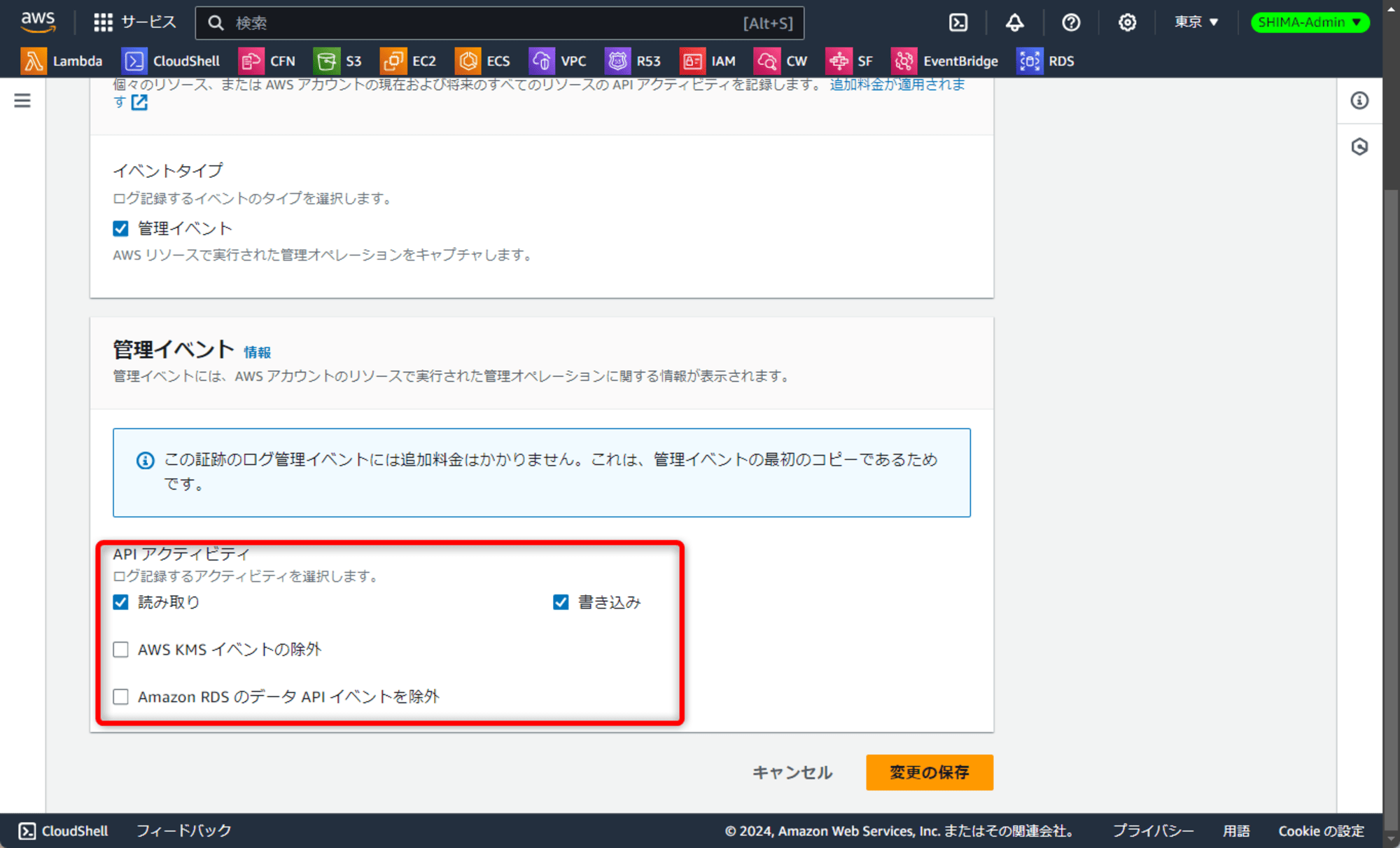

管理イベントで「編集」ボタンを押下します。「読み取り」、「書き込み」が有効になっていて、「AWS KMSイベントの除外」、「Amazon RDS Data APIイベントの除外」が選択されていない状態にして、「変更の保存」ボタンを押下します。

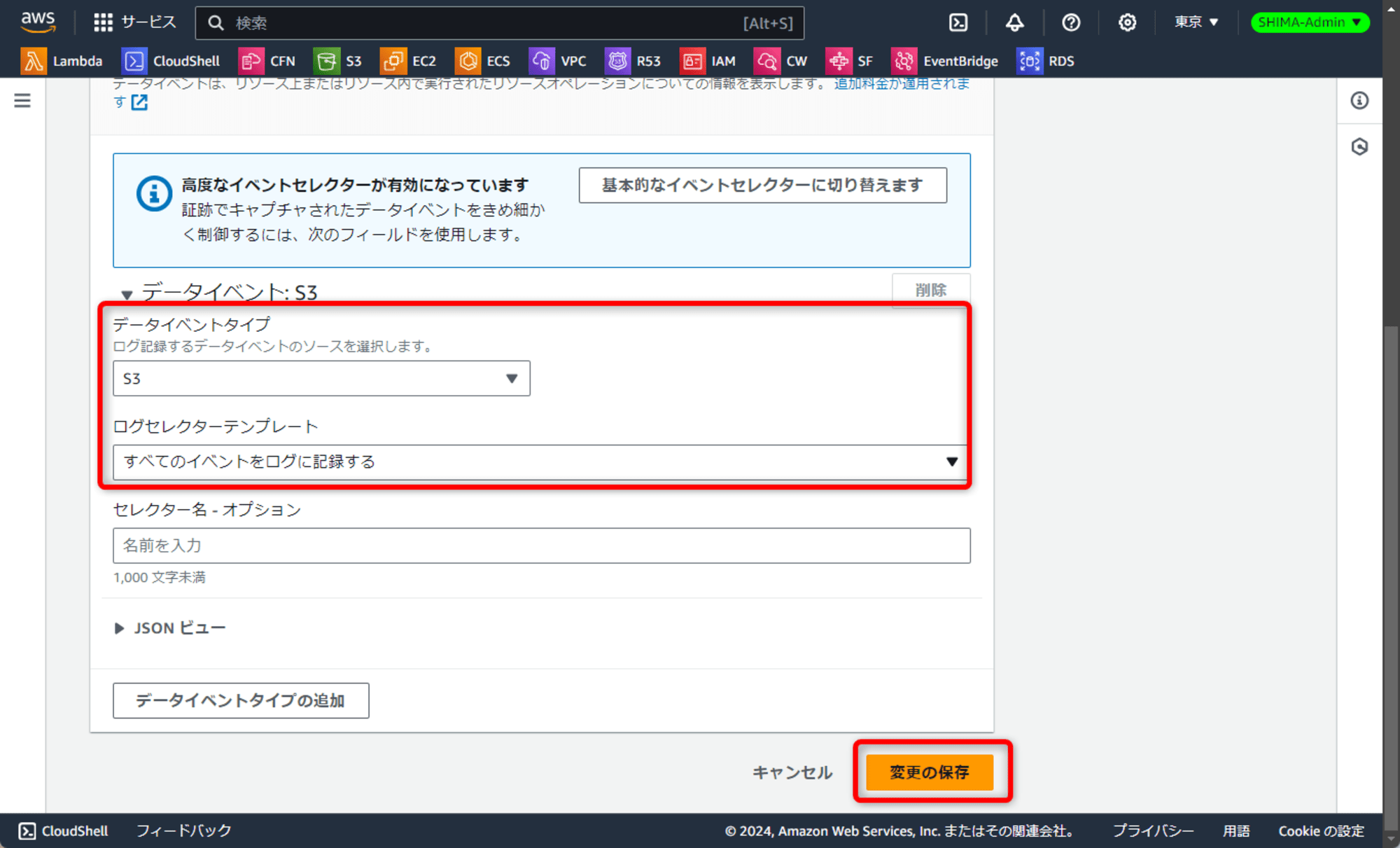

「データイベント」で「編集」ボタンを押下します。「データイベントソース」で「S3」を選択し、「ログセレクタテンプレート」で「すべてのイベントをログに記録する」を選択している状態にして、「変更の保存」ボタンを押下します。

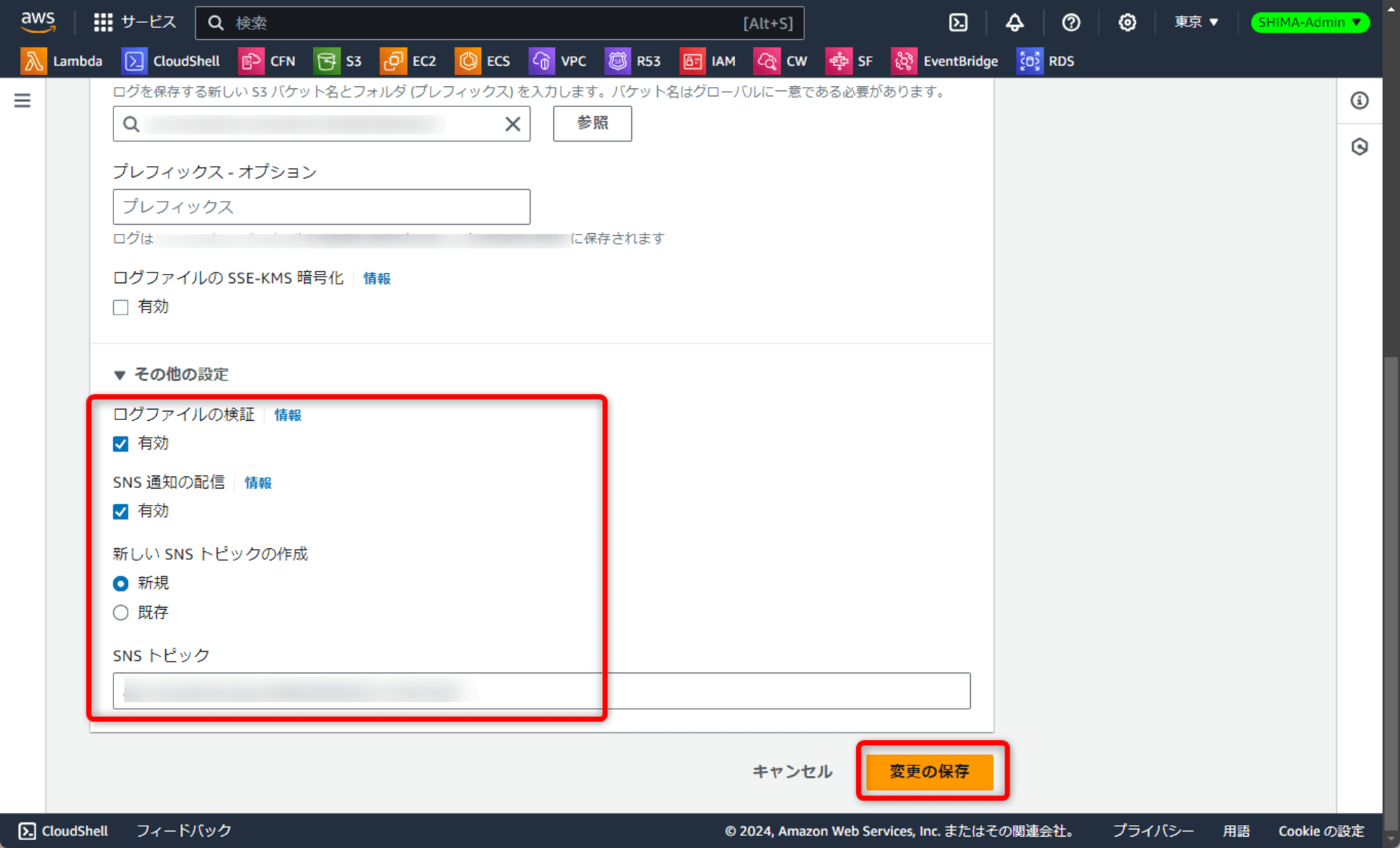

「全般的な詳細」で「編集」ボタンを押下します。「その他の設定」で「ログファイルの検証」と「SNS通知配信」を有効にします。「新しい SNS トピックの作成」では「新規」にし、「変更の保存」ボタンを押下します。

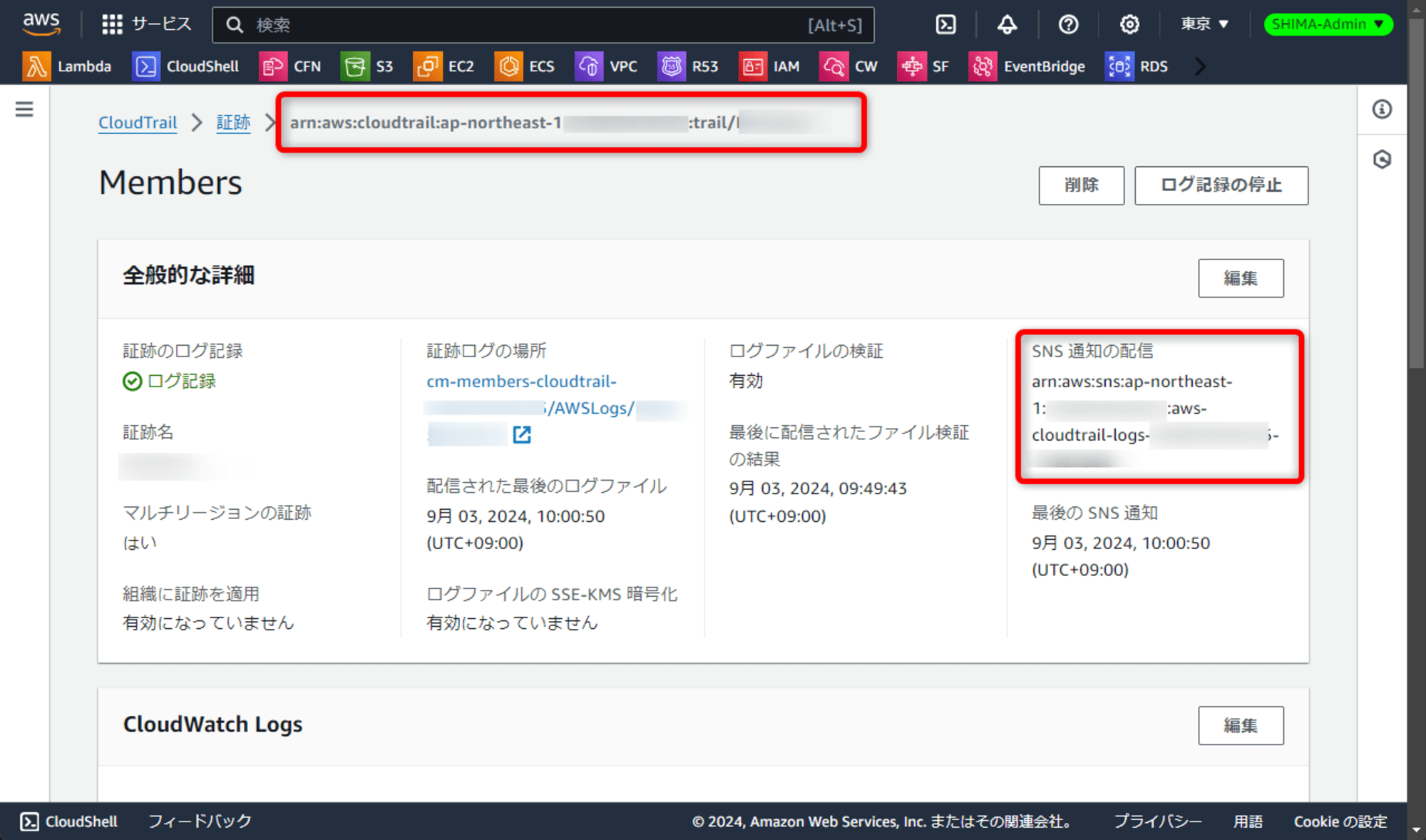

画面上部に証跡のARNがあるので、それをメモ帳等にコピーしておきます。また、「SNS 通知の配信」のARNもコピーしておきます。

機能の有効化

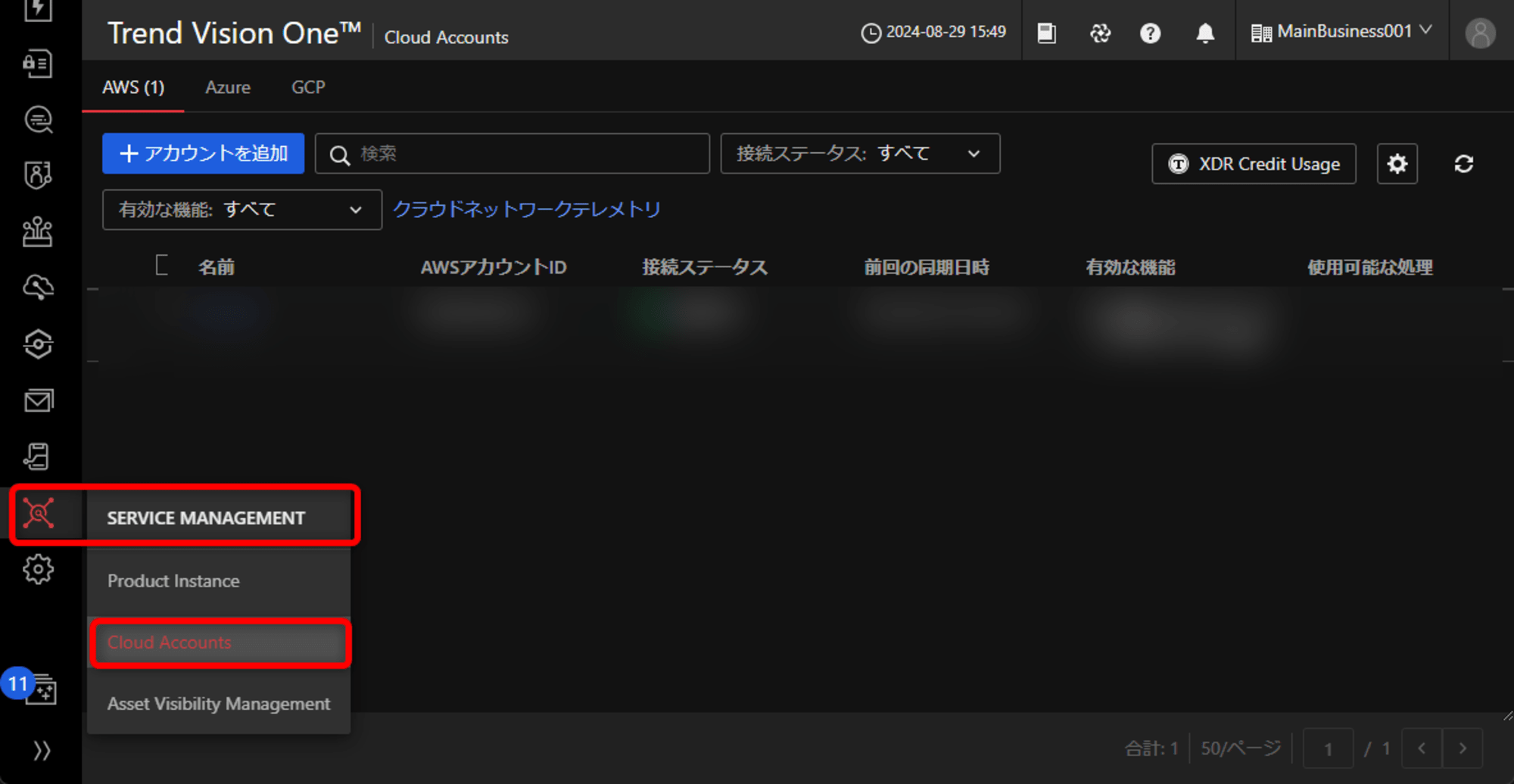

AWSアカウントとの連携し、その中で機能の有効化を行います。まず、Trend Vision Oneコンソールの左ペインから「SERVICE MANAGEMENT」→「Cloud Accounts」をクリックし、「+アカウントを追加」ボタンを押下します。

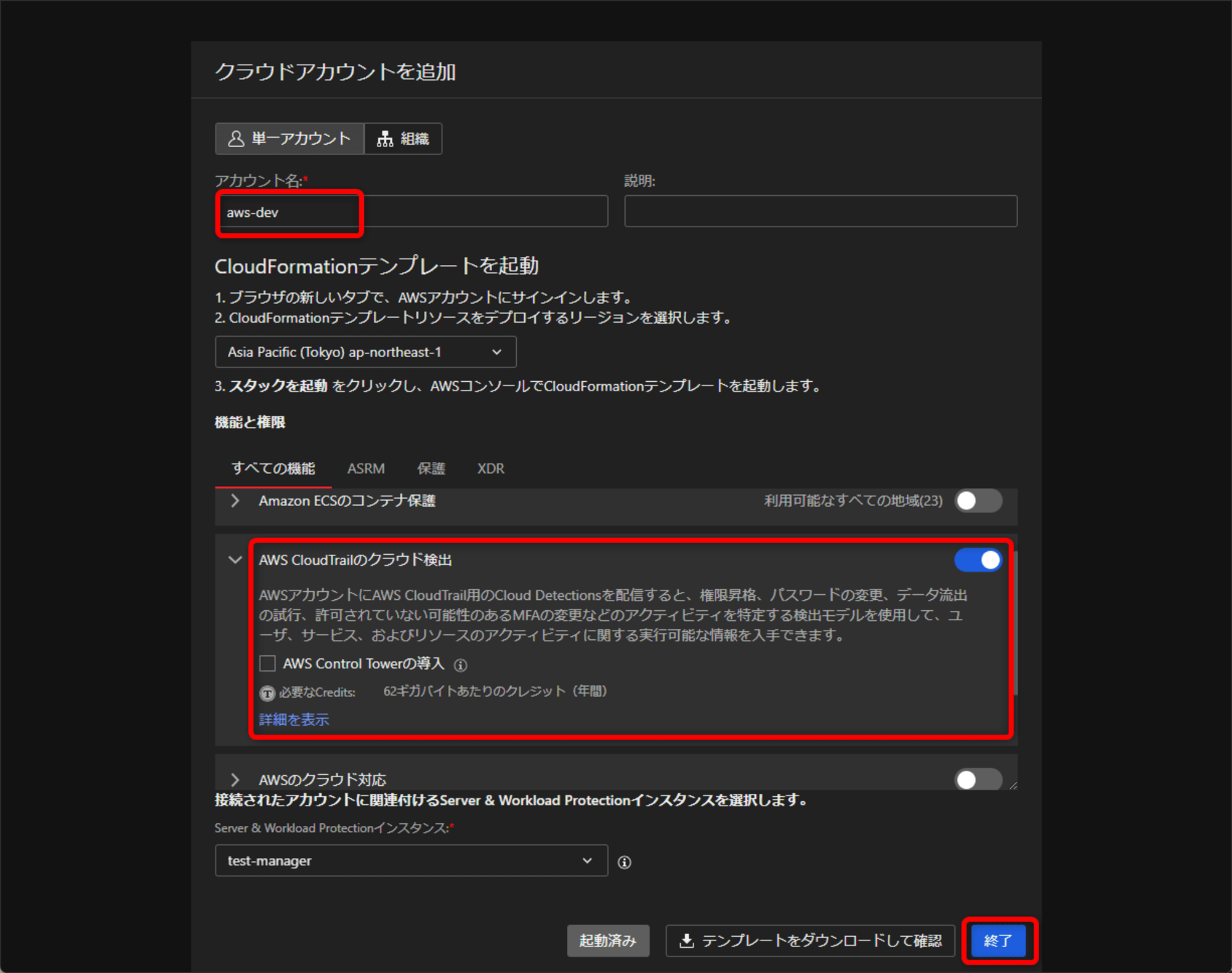

アカウント名に任意の名前を入力し、すべての機能の中から「AWS CloudTrailのクラウド検出」を有効にします。また、デプロイメントから対象リージョンを有効にした状態に更新し、「スタックを起動」ボタンを押下します。

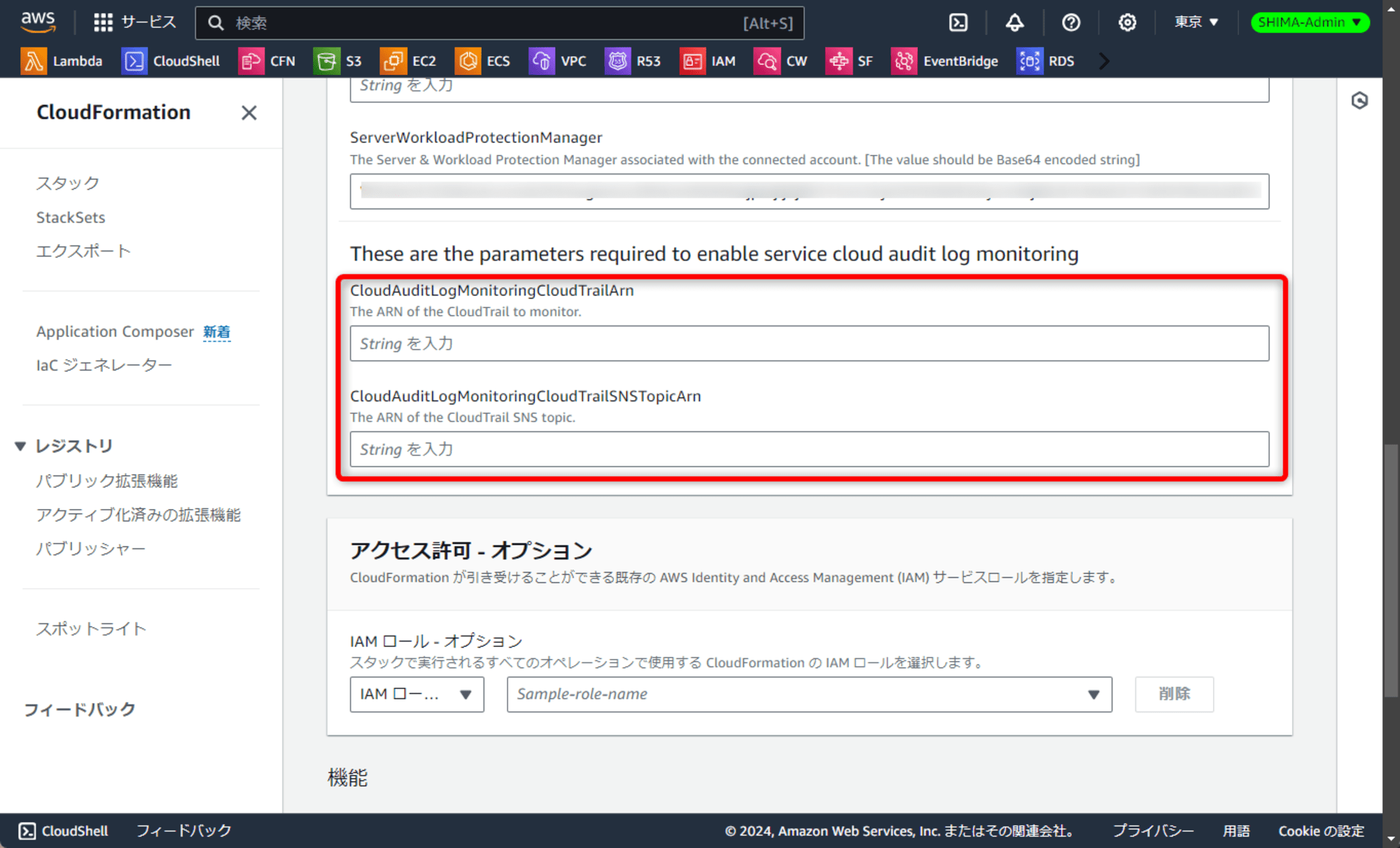

「スタックを起動」ボタンを押下したことにより、AWSマネージメントコンソールからAWS CloudFormationの作成画面が表示されます。パラメータの下部にCloudTrailとSNSTopicのARNを入力する欄があるので、先程コピーしたARNを貼り付けます。

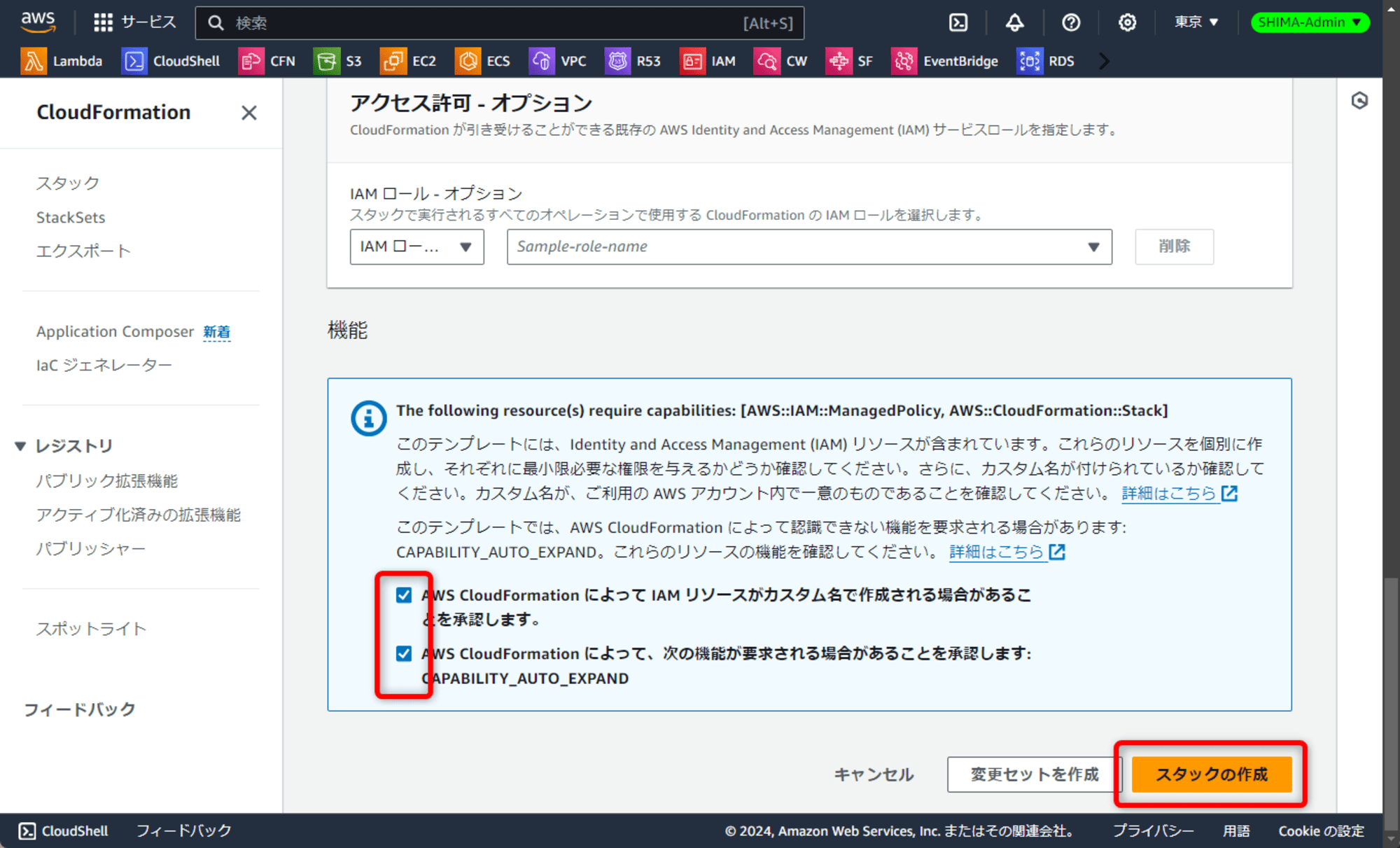

その後、最下部のチェックボックスを2つ有効にして、「スタックの作成」ボタンを押下します。

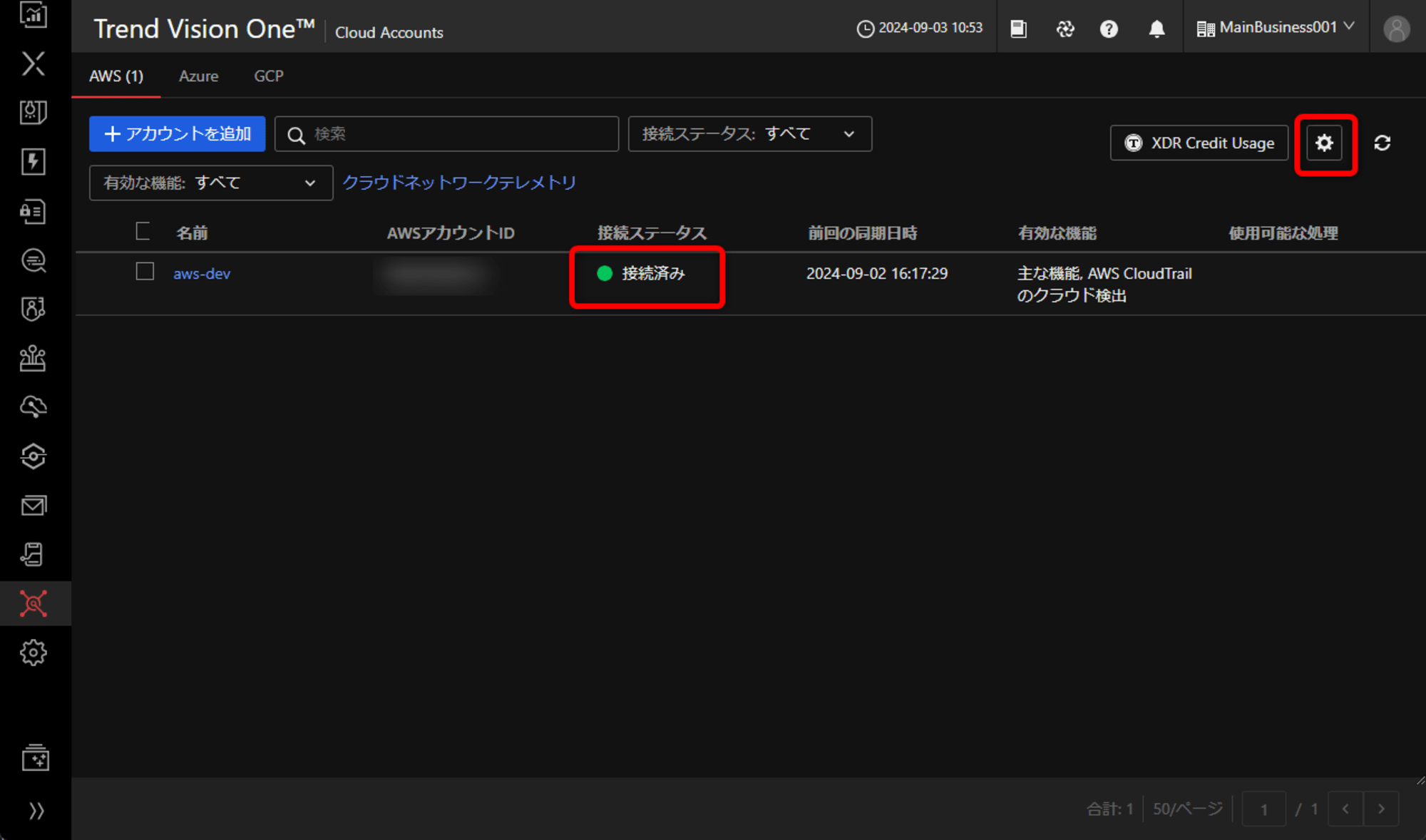

Trend Vision Oneコンソールの先ほどの画面に戻り、終了ボタンを押下し、時間経過で一覧に表示され接続ステータスが「接続済み」になります。Creditsの割り当てが必要なので、右上の歯車アイコンをクリックします。

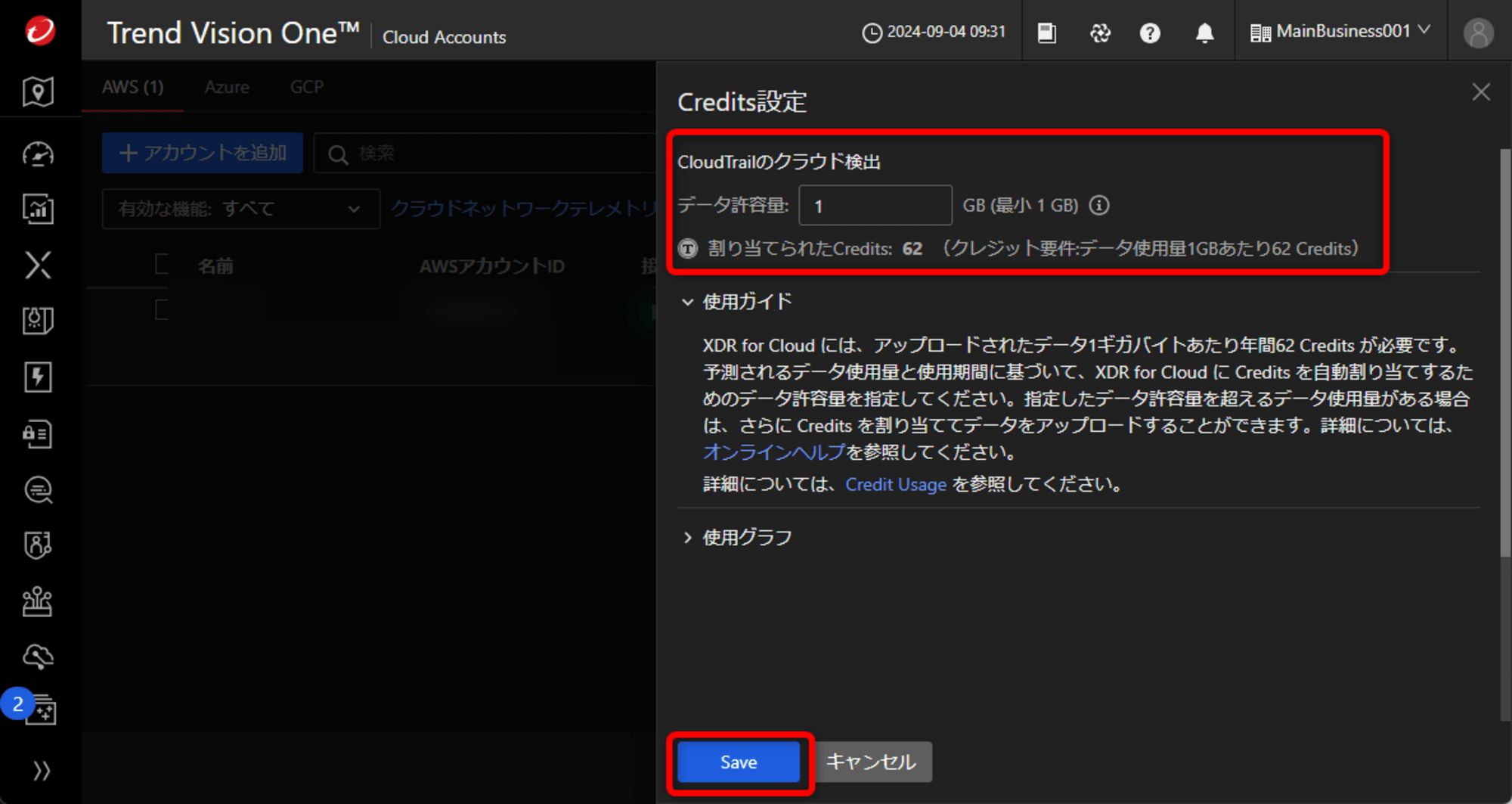

想定されるデータ容量を入力します。今回は検証用なので1GBとし、「Save」ボタンを押下します。

確認

Trend Vision OneコンソールでTrailのイベントを収集できているか確認します。

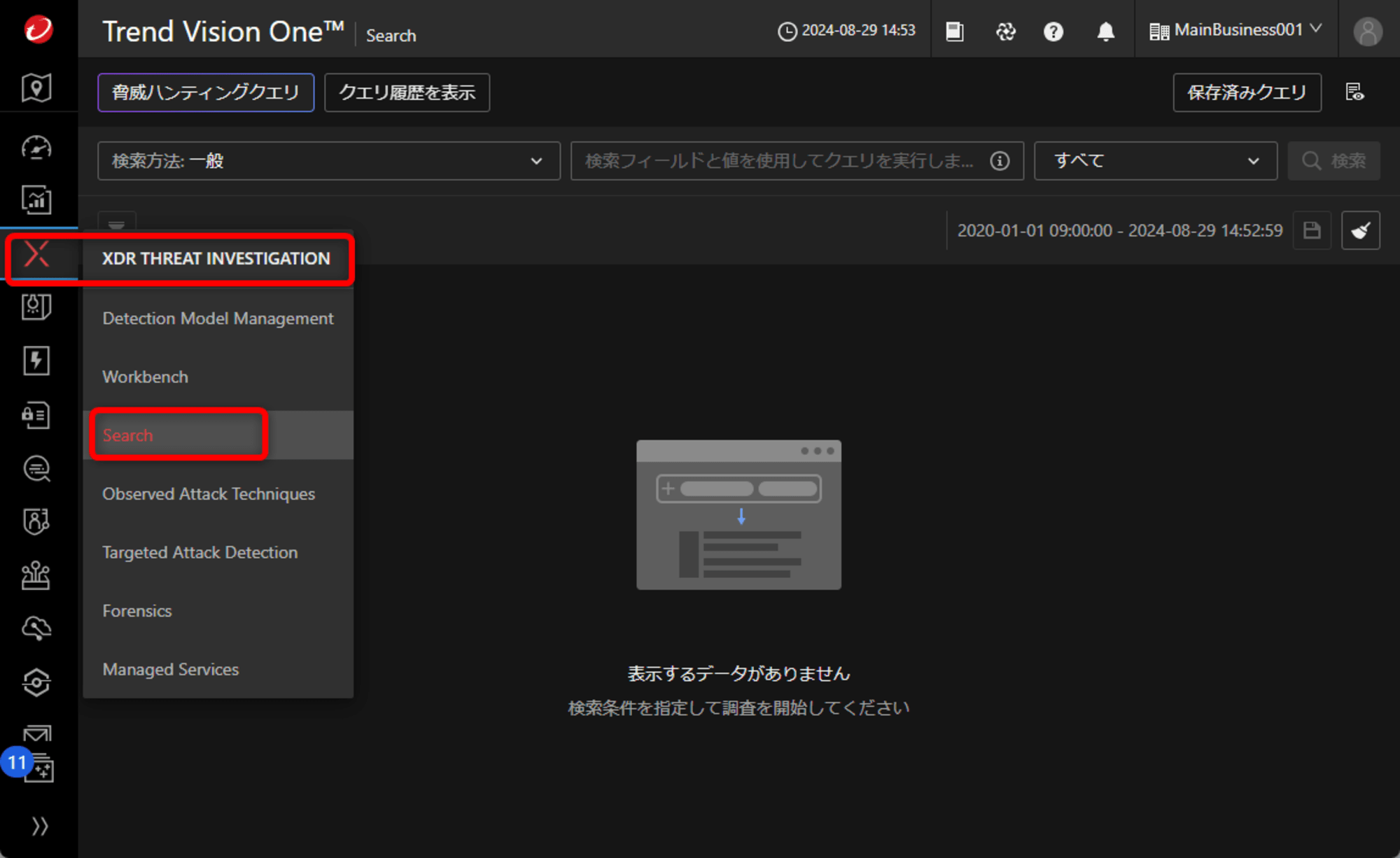

Trend Vision Oneコンソールの左ペインから「XDR THREAT INVESTIGATION」→「Search」を選択します。

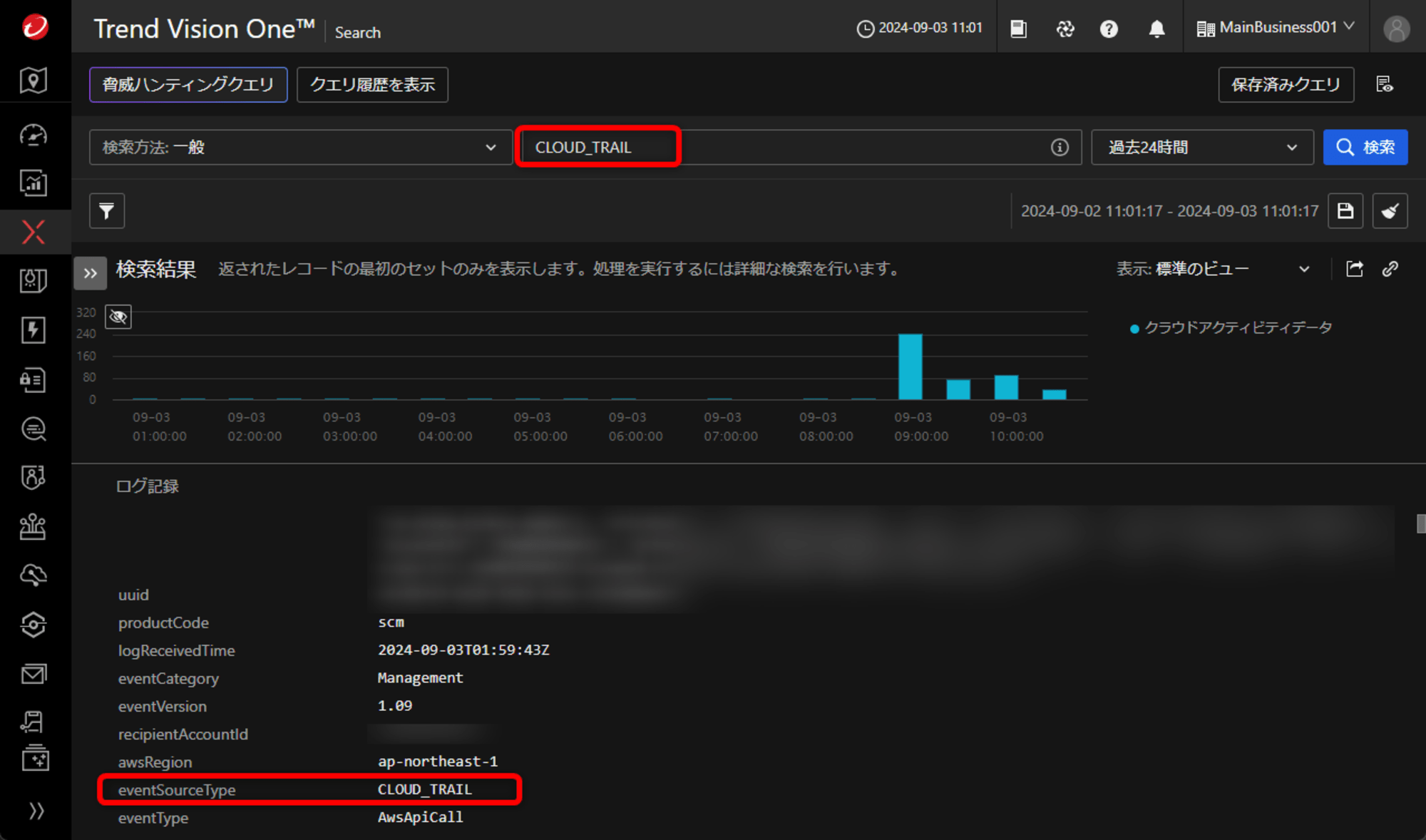

表示された画面からCLOUD_TRAILで検索をすると、CloudTrailのログが表示されます。

上記より、想定していたイベントが正常にVision Oneに収集されていることが確認できました。

最後に

今回はVision OneのデータソースとしてCloudTrailを利用できるように設定してみました。

本記事がどなたかのお役に立てれば幸いです。